一般人對於資安攻擊的印象,大多為攻擊者透過網路進行入侵,在破解一大串密碼之後,就可以取得電腦控制權,進而能夠竊取其中機密資料。這次由多間大學共同提出的攻擊方式,則與這種傳統印象不太一樣,其概念為使用線圈測量手機運作時所散發出的磁場,並推算出關鍵密碼。

旁敲側擊破解密碼

這此筆者介紹的攻擊方式,稱為ECDSA Key Extraction from Mobile Devices via Nonintrusive Physical Side Channels,是由來自以色列臺拉維夫大學(Tel Aviv University)、以色列理工學院(Technion)、澳洲阿德雷得大學(University of Adelaide)的Daniel Genkin、Lev Pachmanov、Itamar Pipman、Eran Tromer、Yuval Yarom等5位研究人員提出。相關論文可以在Eran Tromer所屬的網站下載。

論文的摘要提到,研究團隊發現在行動裝置上使用橢圓曲線加密方式是脆弱而可以被破解的,其方式為分析裝置的電磁力與電流的變化,進行旁路攻擊(Side-Channel Attacks),而非從程式下手。他們也證明可以透過這種攻擊方式破解OpenSSL與CoreBitcoin的加密金鑰,以及部分CommonCrypto的加密金鑰。

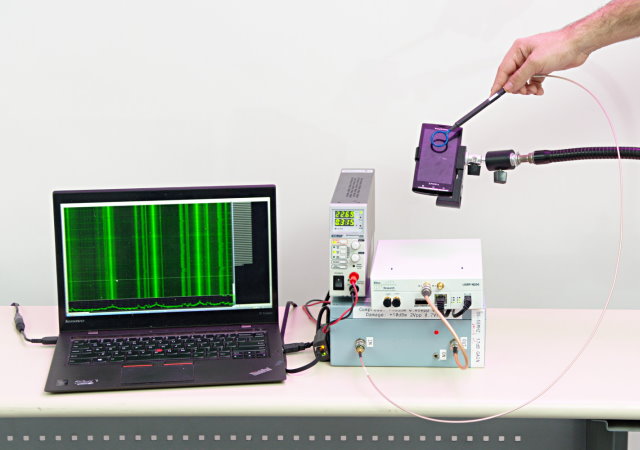

特別的是,這個攻擊是採「非侵入式」的方式達成,攻擊者不需拆解或改造受害裝置,只需使用簡單的磁性量測器(線圈)或是分析行動裝置USB充電線的電流情況,就可以偵測訊號,而且這些訊號的頻寬帶僅有數百kHz,所以廉價的音效卡和簡易的磁性量測器即可滿足操作需求。

▲這種攻擊方式只需透過簡意的磁性探測器就可以達成。

▲應用感應起電原理,透過線圈量測磁場變化,就能反推出行動裝置運作的情況,並推算出加密金鑰。

▲除了透過線圈測量外,也可透過分析USB充電線的電流情況推算出加密金鑰。

多種加密籠罩風險

在實際操作時,攻擊者會先以相關器材偵測裝置運作時的磁場或電流訊號,並透過音效卡進行數位化(即把音效卡當作DAQ)。在將數位訊號進行過濾之後,攻擊者會進一步透過奇異譜分析(SSA,Singular Spectrum Analysis),將訊號轉換為可以分析的形式。

在解析金鑰時,需要的關鍵資料為橢圓曲線加密時所進行的double與add操作,根據開發團隊的說明,攻擊者可以在分析數千次裝置進行橢圓曲線加密後,重建加密金鑰。

簡單地說,就是用這些儀器在手機外部測量,就能破解受害者的密碼。

開發團隊表示,OpenSSL 1.0.x、OpenSSL 1.1.x、iOS 7.1.2-8.3、CoreBitcoin(libsecp256k1函數庫已修正此漏洞)、Android版BouncyCastle等程式與系統,都會暴露於這個攻擊方式的風險下。不過使用者也不用太過擔心,除了更新程式可以解決問題之外,這個攻擊雖然是「非侵入式」,但是不能「遠端操作」,也就是說在裝置沒有失竊的情況下,幾乎不可能受到攻擊。

對一般人而言,萬一真的不小心遺失智慧型手機或平板電腦的話,與其擔心被用這個方式破解密碼,倒不如先擔心被拿去銷贓。

▲透過儀器量測的原始數位訊號長成這樣。

▲透過奇異譜分析後,就可以看到橢圓曲線加密時所進行的double與add操作(圖中D與A的標示)。

▲上方為去除雜訊後的訊號,中央則是add操作的能量強度,下方則是將能量表示為時間的函數。分析這些數據後,就可以破解加密金鑰。

延伸閱讀:

請注意!留言要自負法律責任,相關案例層出不窮,請慎重發文!