根據美國德州大學(University of Texas at Austin)資訊安全辦公室(Information Security Office)所公布的資料指出,Android作業系統5.0以上的版本存在著能夠繞過鎖定畫面的安全性漏洞,攻擊者可以利用特殊的手法,在不輸入解鎖 密碼的前提下,直接繞過鎖定畫面並操作手機,讓被害者的手機資料受到威脅。

手機密碼類型多

無論是採用Android或是iOS的智慧型手機與平板電腦,都會具備密碼保護功能,讓裝置的使用者可以自行建立密碼,並將手機的操作權限與內部資料鎖定、加密。基本上密碼的第一關就是鎖定畫面,當手機從待機中喚醒時,系統就會要求使用者輸入密碼,否則就無法操作手機,另一方面,大多數手機也能鎖定各別App的使用權限,以及將通訊錄、照片、文件等資料加密,提高資訊安全性。

使用字串做為密碼是最基本的方式,而Android作業系統也常用圖形鎖(Pattern Lock)進行加密,其基本架構為九宮格布局的9個圓點,使用者可以透過特定型式劃過4至9個圓點做為密碼,而iOS作業系統則因主流裝置都具有指紋掃瞄器,因此不少使用者以指紋作為解鎖的通行證。

▲圖形鎖除了「潮」之外,安全性也不會太差。(圖片來源:Google Play)

▲Apple多數裝置都具有指紋掃瞄器,使用者能夠以指紋進行解鎖。(圖片來源:Apple)

並非破解,是直接繞過

無論是密碼、圖形鎖還是指紋做為解鎖的鑰匙,要直接破解都不是那麼容易,而且多數手機系統都有在多次嘗試密碼失敗,就會限制一段時間無法再試的機製(比如失敗3次之後,需等10分鐘才能再試),增加了破解的耗費時間與困難度。

不過美國德州大學資訊安全辦公室就公布了新的破解手法,能讓攻擊者在不知道Android裝置密碼的情況下,繞過鎖定畫面直接操作手機。這個破解手法適用於Android 5.0與5.1等版本,攻擊方式如下:

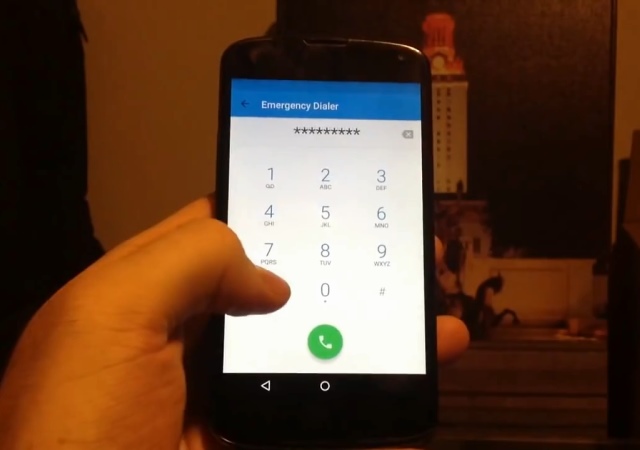

1. 在裝置的鎖定畫面中開啟緊急撥號(Emergency Dialer)功能,並隨意輸入數字或符號,並用複製貼上的方式填滿欄位。

2. 複製最終的長串字串

3. 在鎖定螢幕中啟用相機App。

4. 拉下通知中心,點選設定圖示,這時候會要求輸入密碼。

5. 將先前複製的字串不斷貼上至密碼欄位,直到系統當機並重回相機App。

6. 回到相機App後,等到相機當機,就能繞過鎖定,進入系統主畫面。

Google已經針對這個安全性漏洞,釋出了Nexus系列裝置的OTA更新檔,使用者在接受到通知後最好能夠馬上更新。至於其他Android裝置的使用者,可能還需要等待各廠商釋出更新檔,這段期間要小心手機不要被有心人士以此方式繞過安全鎖定。

▲攻擊手法的一開始是要進入緊急撥號功能。(圖片來源:美國德州大學資訊安全辦公室,下同)

▲隨意輸入數字或符號,並用複製貼上的方式填滿欄位,並複製最終字串。

▲從相機App拉下通知中心,點選設定圖示。

▲被要求輸入密碼時,不斷貼上剛才複製的字串。

▲當機回到相機App後,再等到相機當機。

▲這樣就能繞過鎖定,進入系統主畫面。

▲實際操作展示影片。

延伸閱讀:

美國NSA與FBI聯手入侵Google、Apple、Facebook等網路巨擘,收集人民網路活動資料

User must have a password set (pattern / pin configurations do not appear to be exploitable)

Android 鎖定螢幕的方式有密碼(字串)、圖形、個人識別號碼(PIN : personal identification number)等方式。只有密碼受到影響,圖形與 PIN 都不受影響。

結果這篇文章講的 Android 的鎖定已經完全失效了。

p.s. 原文下面有多位使用者留言他們的裝置在緊急撥號畫面並無法複製貼上。

緊急通話裡面無法複製,此法行不通

Android 是很老的 4.2.2