ADVERTISEMENT

一項由中國安全訊息回饋平台 WooYun.org 發布,經趨勢科技確認的軟體後門研究指出,百度所研發的行動應用程式 SDK 軟體 Moplus,若其開發的軟體安裝於行動裝置,將開啟 1 組 HTTP 伺服器,惡意人士可使用此漏洞擷取使用者資訊。若裝置已被 root 開啟最高權限,甚至能夠在使用者未察覺的情況下安裝軟體。

近期中國百度所開發的行動裝置 SDK(Software Development Kit,軟體開發套件)Moplus,被發現 1 項後門漏洞。簡單地說,採用此 SDK 開發的軟體,為了接收廣告一類資訊,將啟動 1 組 HTTP 伺服器,持續監聽來自網路的推送資訊。不過此 HTTP 伺服器缺少認證機制,等於是網路上所有使用者,都可以向行動裝置傳送控制資訊。

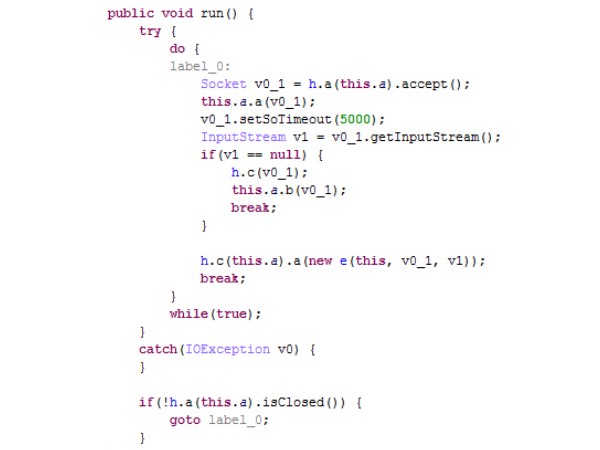

此項訊息近期由趨勢科技研究人員確認並發布於自家部落格,一旦執行此 SDK 所開發的軟體,行動裝置背景即會執行 1 組經過更改的 NanoHttpd 程式碼,並以不規則的方式選擇 TCP 埠號與之綁定,持續監控來自網路的廣播訊息。但 Moplus 不對大眾開放,因此受影響的程式局限於百度官方與合作廠商推出的軟體。

▲Moplus 包含 1 段隨裝置開機自動執行的程式碼。

一旦收到來自網路的訊息,便會解譯資訊,與此 SDK 內建的控制功能比對,執行相對應程式碼。可執行的動作包含取得行動裝置位置資訊、搜尋過的詞組、遠端加入聯絡人、上傳或下載檔案等。其中 1 項指令為 sentintent,可讓有心人士以遠端遙控的方式撥出電話、送出偽造訊息、任意安裝軟體。甚至此 SDK 還支援靜默安裝(silent install),不過僅能在已 root 裝置上使用。

趨勢科技成功以遠端遙控的方式,在使用 Android 6.0 作業系統的 Nexus 6 加入聯絡人,證明此漏洞可行,並將此漏洞回報給百度與 Google。此漏洞大約影響 14000 個應用程式,1 億台以上的 Android 裝置安裝了這些軟體,同時趨勢科技已經找到 1 款利用此後門漏洞的惡意程式 ANDROIDOS_WORMHOLE.HRXA。

▲遠端可操作的功能,紅框部分已於最新版 SDK 刪除。

百度目前最新版的 Moplus 已將部分有問題指令移除,也刪掉了關於 root 裝置可靜默安裝程式部分,不過依然包含 HTTP 監聽 TCP 埠資訊。除 SDK 更新之外,問題在於開發者能夠以多快的速度更新應用程式,包含愛奇藝、愛奇藝 PPS、凤凰视频、91 熊貓桌面 2、安卓市场 Himarket 等第三方應用程式皆受到影響。

請注意!留言要自負法律責任,相關案例層出不窮,請慎重發文!