Check Point 近期對高通公司進行了廣泛的安全評估,從測試的 DSP 晶片中發現了超過 400 個漏洞。高通在手機晶片市場有高達40%的市占率,客戶包括 Google、三星、LG、小米和 OnePlus 等高階手機廠商,是手機晶片的產業巨擘。

DSP 是一個整合了軟體與硬體設計的系統單晶片(SoC),用來優化和支援裝置的各項使用功能,包括快速充電功能、高解析度拍攝與進階擴增實境等多媒體體驗功能以及音訊功能。幾乎所有現代手機都包含至少一個這樣的晶片,手機廠商可以自由選擇這些「微型電腦」來搭配原有功能,例如影像處理和神經網路相關運算,並將這些功能應用於可相容的框架上。

雖然 DSP 晶片提供了相對經濟實惠的解決方案,讓使用者擁有更多創新功能,但這些晶片也為行動裝置帶來了可能遭到駭客攻擊的新漏洞。對非製造商的人來說,檢查 DSP 晶片設計、功能或代碼都是一件極其複雜的事,因此他們通常將其作為「黑盒子」來管理,這便是 DSP 晶片的弱點所在。

這些 DSP 晶片漏洞可能對使用者產生以下影響:駭客可以將使用者的手機變成完美的間諜工具,在不需使用者的互動下散布手機中的照片、影片、通話記錄、即時麥克風音檔、GPS 和位置資料等資訊;還可利用漏洞讓手機呈現無法回應的狀態,導致手機中儲存的照片、影片和聯絡人資訊變得永遠無法使用。此外,在手機中的惡意軟體和其他惡意程式碼可完全隱藏活動軌跡,並且無法被刪除。

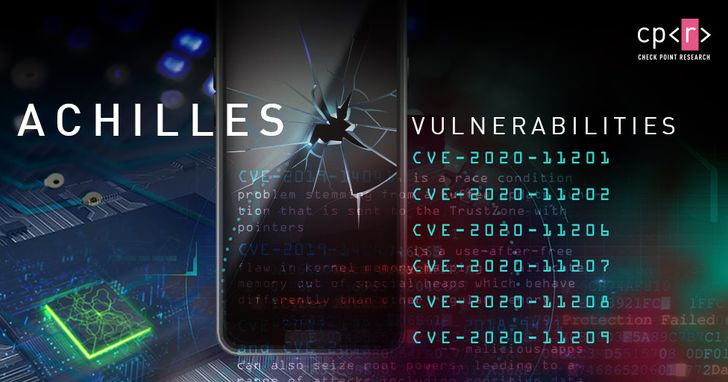

Check Point 立即向高通揭露了此研究結果,並獲得高通方面的確認。高通已通知相關廠商並告知以下漏洞,包括:CVE-2020-11201、CVE-2020-11202、CVE-2020-11206、CVE-2020-11207、CVE-2020-11208 和 CVE-2020-11209。在手機廠商針對上述潛在風險開發出全面的解決方案之前,Check Point Research 暫時不發佈這些漏洞的完整技術細節。

由於 DSP 晶片具有「黑盒子」的特性,手機廠商很難修復漏洞,必須由晶片製造商來解決。有鑑於此,Check Point 才對目前市面上最常用的晶片-高通驍龍進行詳細的評估與深入調查。除了上報相關政府機構外,Check Point 也即時通知了合作此研究的手機廠商,協助他們提高手機的安全性,並為可能受這些風險影響的企業提供了20個免費的 SandBlast 行動管理設備免費許可,協助他們在發表本研究報告後的 6 個月內不受到任何潛在的損害。

想看小編精選的3C科技情報&實用評測文,快來加入《T客邦》LINE@

請注意!留言要自負法律責任,相關案例層出不窮,請慎重發文!